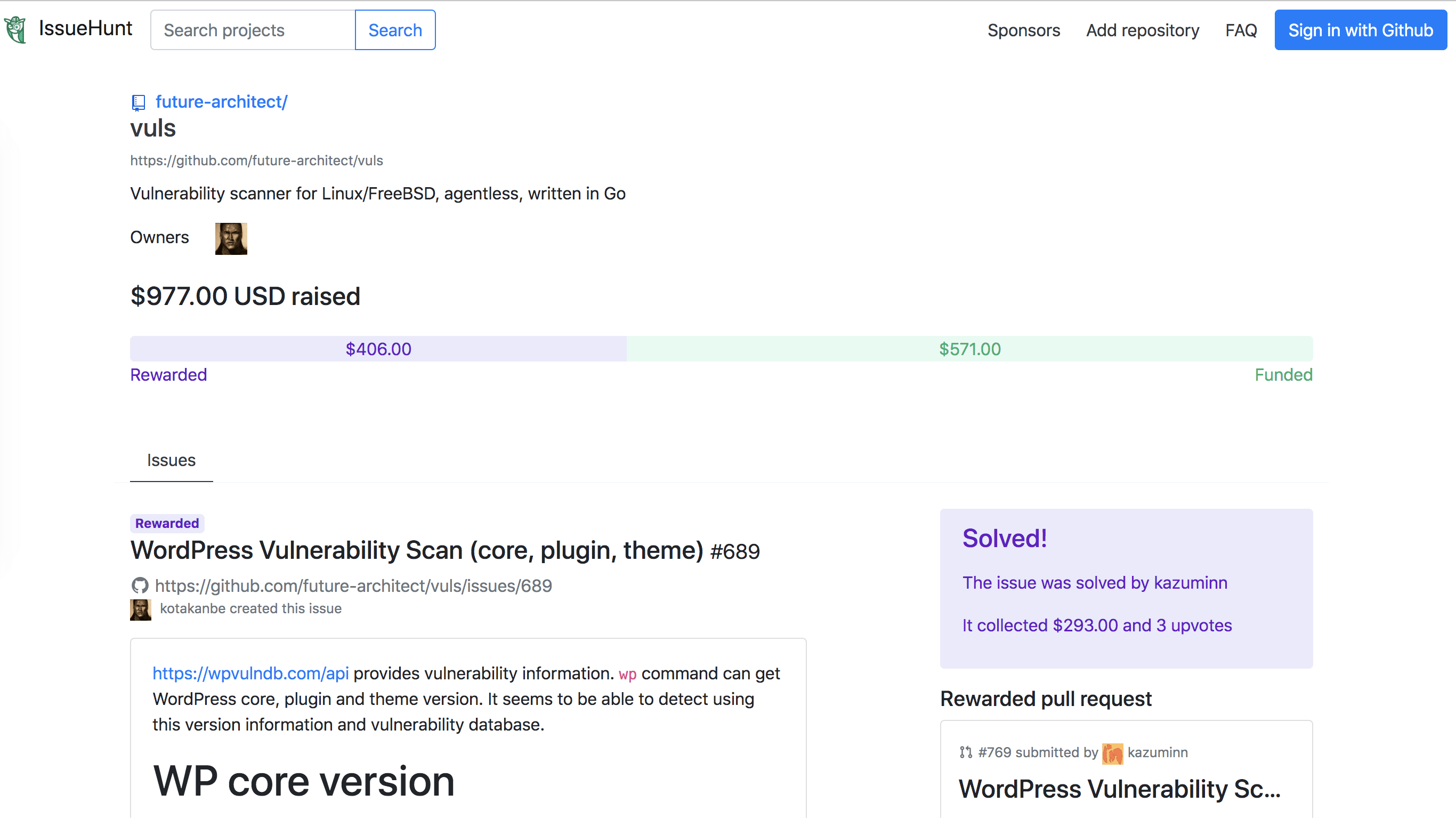

始まりはIssueHunt

https://issuehunt.io/r/future-architect/vuls/issues/689

#Vuls でWordPressの脆弱性検知ができるようになりました。コア、テーマ、プラグインのリストをもとにWPVulnDBにAPIアクセスしてバージョン比較をすることで検知を行いますので高精度です。WPはプラグインとかにも脆弱性たくさんあるので、WP運用している方はぜひお試し下さい。 https://t.co/GxjD29BrDa

— vuls (@vuls_ja) April 8, 2019

ついに待望のv0.7.0でWordPressの脆弱性検知ができるようになりました!

しかもまだ学生のかずみん @warugaki_k_kがプルリク!

(むしろ一緒に作りたかった件)

@warugaki_k_k さん、WordPress脆弱性スキャンのプルリクありがとうございましたっ! https://t.co/EFkIkeeDYB

— vuls (@vuls_ja) April 8, 2019

というわけで設定してきましょう。

■Scan vulnerabilites of WordPress

https://vuls.io/docs/en/usage-scan-wordpress.html

- まずはバージョンアップ

https://github.com/RVIRUS0817/shellscripts/blob/master/vuls_script/vuls-update6.sh

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 |

$ ./vuls-update.sh ----Current goval/go-cve-dictionary/gost,Vuls version---- go-cve-dictionary v0.3.1 3c7cb2e goval-dictionary v0.1.1 5070051 gost 5afeda5 go-exploitdb vuls v0.6.3 build-20190220_152419_89d58d1 ----Update go-cve-dictionary---- Update OK ----Update goval-dictionary---- Update OK ----Update gost---- Update OK ----Update go-exploitdb---- Update OK ----Update Vuls---- Update OK ----New goval/go-cve-dictionary,Vuls version---- go-cve-dictionary v0.3.1 5fe5261 goval-dictionary v0.1.1 df3d6b8 go-exploitdb gost 39175c0 vuls v0.7.0 build-20190409_104826_6a1fc4f |

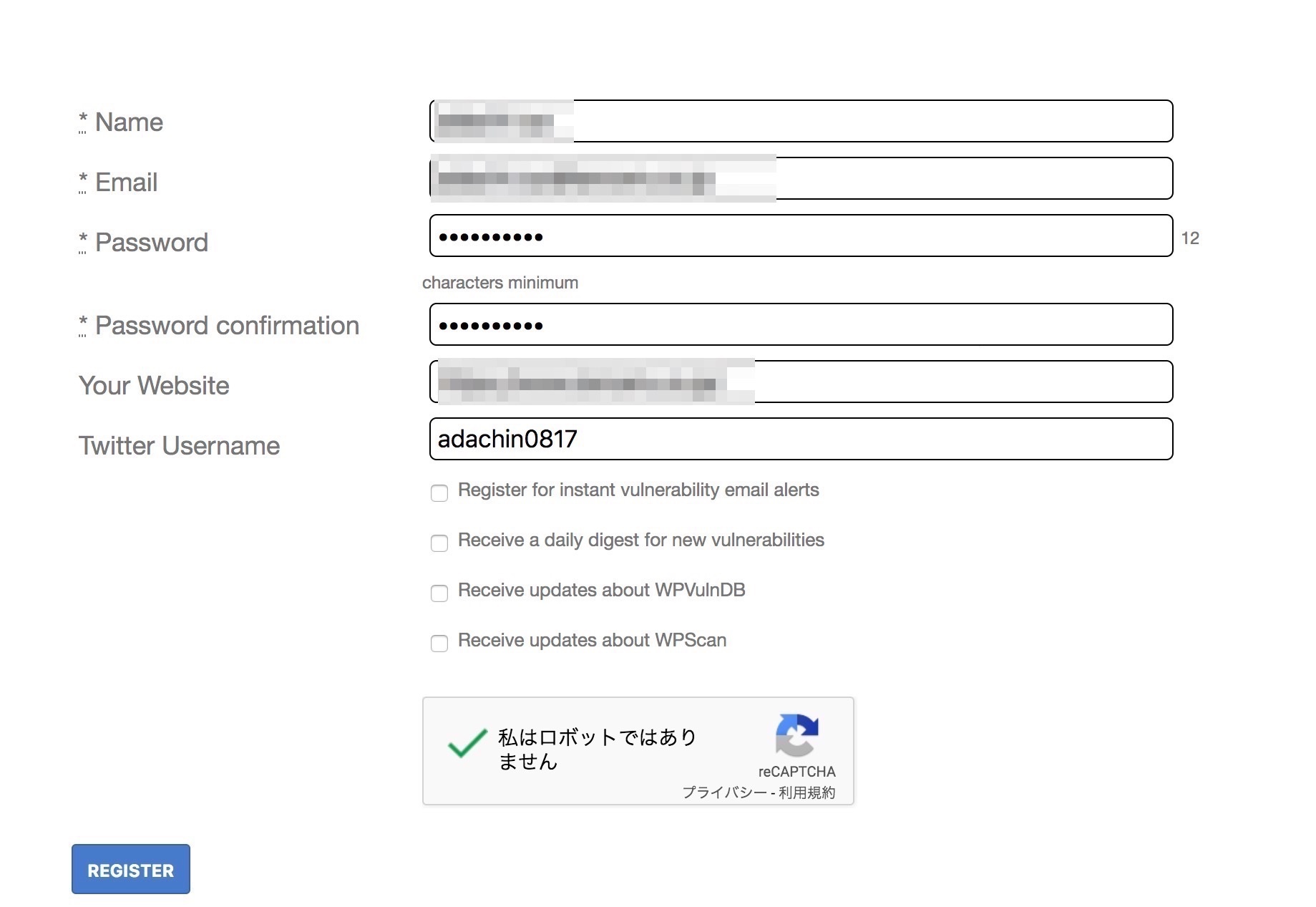

- wpVulnDBToken作成

https://wpvulndb.com/users/sign_up

コア、テーマ、プラグインのリストをもとにWPVulnDBにAPIアクセスしてバージョン比較をすることで検知を行っています。なので、まずはAPIないと始まらないので、アカウントを作りましょう。

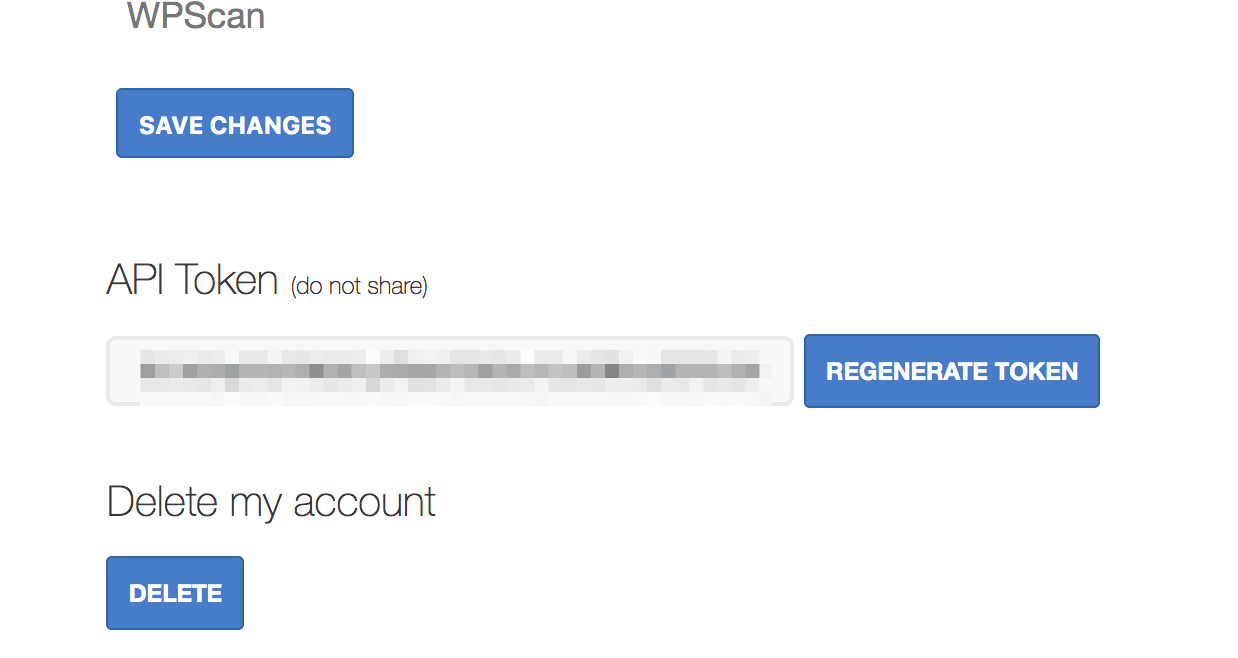

https://wpvulndb.com/users/edit

- wp-cli install

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 |

$ curl -O https://raw.githubusercontent.com/wp-cli/builds/gh-pages/phar/wp-cli.phar % Total % Received % Xferd Average Speed Time Time Time Current Dload Upload Total Spent Left Speed 100 5294k 100 5294k 0 0 5915k 0 --:--:-- --:--:-- --:--:-- 5909k $ php wp-cli.phar --info OS: Linux 4.14.88-72.76.amzn1.x86_64 #1 SMP Mon Jan 7 19:47:07 UTC 2019 x86_64 Shell: /bin/bash PHP binary: /usr/bin/php PHP version: 7.2.14 php.ini used: /etc/php.ini WP-CLI root dir: phar://wp-cli.phar/vendor/wp-cli/wp-cli WP-CLI vendor dir: phar://wp-cli.phar/vendor WP_CLI phar path: /home/adachin WP-CLI packages dir: WP-CLI global config: WP-CLI project config: WP-CLI version: 2.1.0 $ chmod +x wp-cli.phar $ sudo mv wp-cli.phar /usr/local/bin/wp $ which wp /usr/local/bin/wp |

WordPressサーバにwp-cliコマンドをインストールします。

- condfig.toml

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

[servers.adachin-wordpress] host = "xxx.xxx.xxx.xxx" port = "xxxxx" user = "adachin" keyPath = "/home/vuls/.ssh/vuls" scanMode = ["fast"] [servers.adachin-wordpress.Wordpress] cmdPath = "/usr/local/bin/wp" osUser = "adachin" docRoot = "/var/www/adachin-wordpress/" wpVulnDBToken = "xxxxxxxxxxx" ignoreInactive = false |

- vuls scan

|

1 2 3 4 5 6 7 8 9 10 11 12 |

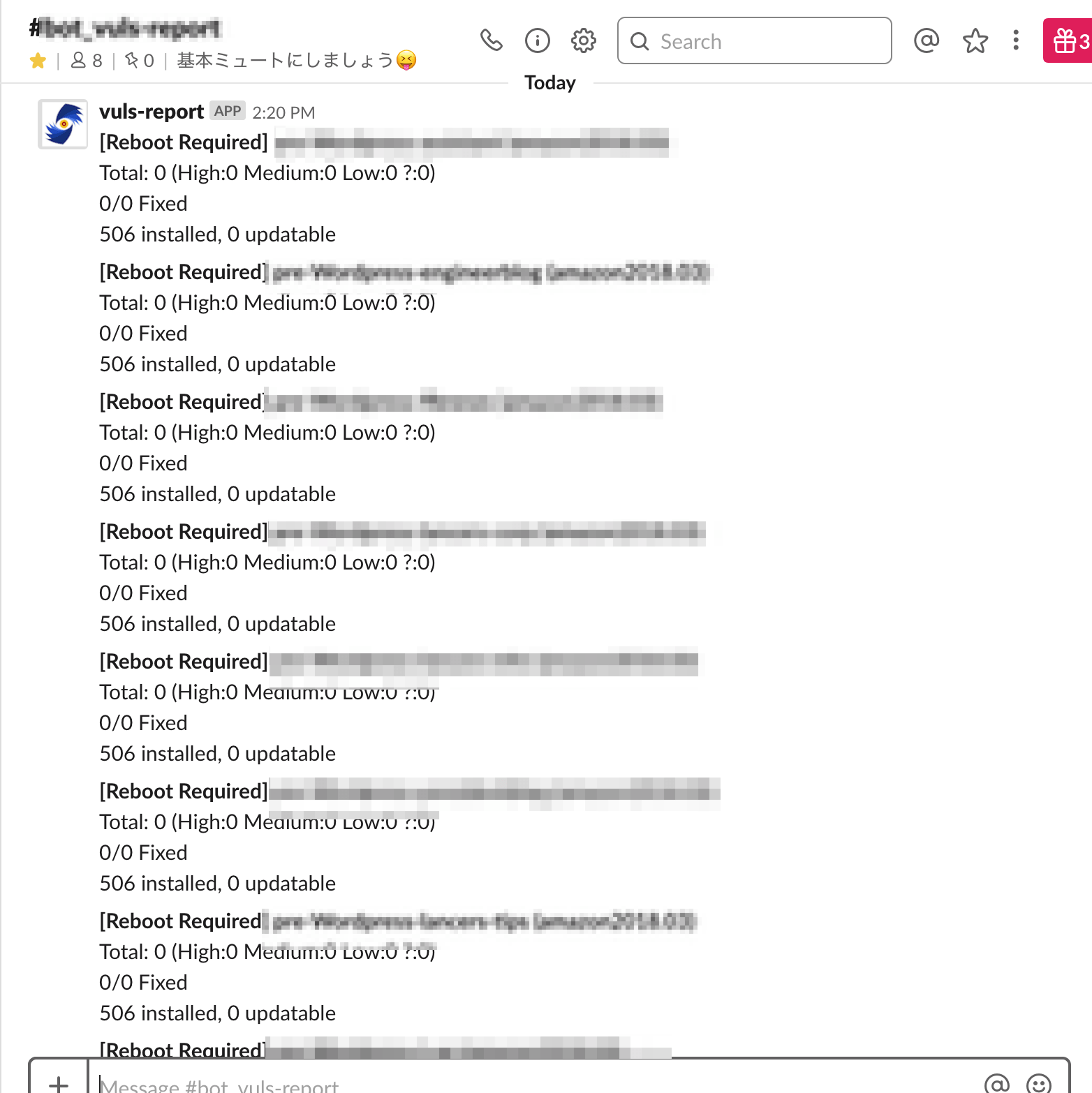

$ vuls scan adachin-wordpress [Apr 9 15:23:19] INFO [localhost] [miss] all-in-one-seo-pack installed: 2.12, fixedIn: 2.1.6 [Apr 9 15:23:19] INFO [localhost] [miss] all-in-one-seo-pack installed: 2.12, fixedIn: 2.1.6 [Apr 9 15:23:19] INFO [localhost] [miss] all-in-one-seo-pack installed: 2.12, fixedIn: 2.0.3.1 [Apr 9 15:23:19] INFO [localhost] [miss] all-in-one-seo-pack installed: 2.12, fixedIn: 2.2.6 [Apr 9 15:23:19] INFO [localhost] [miss] all-in-one-seo-pack installed: 2.12, fixedIn: 2.2.6.2 [Apr 9 15:23:19] INFO [localhost] [miss] all-in-one-seo-pack installed: 2.12, fixedIn: 2.3.7 [Apr 9 15:23:19] INFO [localhost] [miss] all-in-one-seo-pack installed: 2.12, fixedIn: 2.3.8 [Apr 9 15:23:19] INFO [localhost] [miss] all-in-one-seo-pack installed: 2.12, fixedIn: 2.10 ↑プラグイン検知してる!! $ vuls report -to-slack -format-full-text -lang=ja |

コア、テーマ、プラグイン共に脆弱性0!

■まとめ

WordPressの脆弱性検知が可能になったので、さらにVulsのバリューが出てきたと思います。ちなみにサブディレクトリでWordpressを運用していると設定ファイルかなりややこしかったので、後ほどブログします!

0件のコメント