7/31 脆弱性管理ネタで喋りやす / B2B SaaS Tech: 避けては通れぬセキュリティ – connpass https://t.co/XckW5vffJT

— バルスのちょんまげおじさん (@kotakanbe) July 26, 2019

というわけで、我らVulsの神でもある神戸さんが脆弱性管理ネタで登壇するとのことなので、Reproさんへ遊びに行ってきました!!メモしまくってきたのでブログします!

■B2B SaaS Tech: 避けては通れぬセキュリティ

https://b2b-saas.connpass.com/event/137931/

- B2B SaaS Techとは?

B2B SaaSを切り口に様々な技術ネタを語り合うコミュニティです。

- テーマ: セキュリティ

決して避けては通れないセキュリティ。

SMBからエンタープライズのお客様のセキュリティチェックをクリアするためにも欠かせないものでもあり、どこまでいけば実用的な安全性を担保できるのかとても悩ましいものです。

そんなセキュリティについて以下のような内容をテーマに語り合いましょう!

- 堅牢なアプリケーション設計とは?

- 継続的にセキュアなサービスを運用するメソッドは?

- 脆弱性は多々あれど、どこまで対応スべきか?

■19:00~

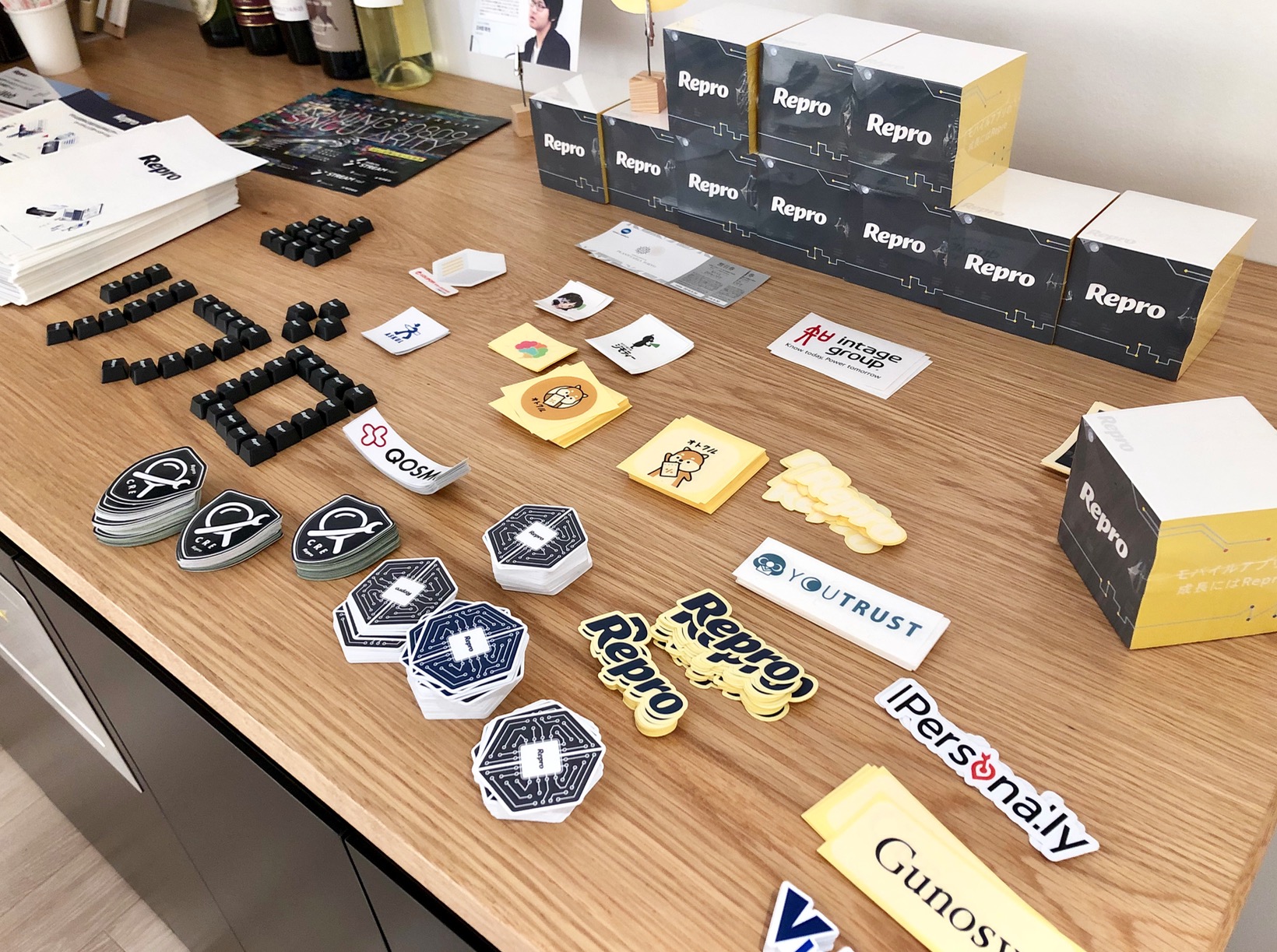

Reproさんのオフィスに初めて遊びに行きましたが、香港ぽい感じ!!神戸氏も同じく到着。そしてVPoPの三木さんにご挨拶して(実は初対面)、ステッカーじゃんじゃん取ってていいよーとのことで、キーキャップももらってきました!!

早く着きすぎた?#b2bsaastech pic.twitter.com/IhnKHA5ovr

— adachin?SRE (@adachin0817) July 31, 2019

そして三木さんのご挨拶から!!!

■タイムテーブル

- 上場審査に要求されるセキュリティ対策とは by 藤代 俊祐氏

- 社内SE的なお話

- セキュリティ対策とは

- ハッカーから守る

- 個別アカウント

- ポート

- Vuls使ってるよ

- アクセスログ監視

- ログ保存

- どこまでやればいいの?

- 要求されるセキュリティ

- 財務報告をしてほしい

- 義務付けられてる

- 内部統制義務化の流れ

- 会社法 義務だが、足らん

- J-SOX

- 統制環境

- リスク評価の対応

- 統制活動

- 情報と伝達

- 内部統制守りましょう

- ITの事業計画を立てましょう

- これらをやることで達成できる

- 運用管理のルールを守ってください

- でもわからん

- サイバーセキュリティとは

- 情報をシステムを守りましょうという法律

- 人材を増やしていく

- 国民の努力なのでやらなくてもよい

- サイバーセキュリティ単位で考えるべき

- どう守るのか、書かれてないし、義務化されていないので個人個人がやる

- これらで上場審査を超えられる

- エンロンという映画おもしろいから見てね!

- スタートアップがSecurityをSREから担保するには by 杉浦英史

- freeeの紹介!

- freeeの失敗=Fintech業界の危機

- 品質を犠牲にしない最高速度

- トラッカビリティ大事

- 失敗して攻めよう

- SaaSをどう守る?

- すべてAWS

- Cyber kill Chain 想定攻略経路

- ログ取らないと検知できない

- 止められないが単純

- ログはS3

- slackやkibanaでredshiftからのredash

- 外部からの侵入

- すべての通信ログを取る

- 内部から侵入したときはIP制限

- コンソールはロギングしている

- sshはすべてslackに通知

- 監査法人はslackを見ている

- SREだけでなくて、会社全体として

- PR出さないと変更できない

- ansible terraformで管理している

- SREって何してる

- 今年でk8s移行

- 新しい環境へ

- EKSのnodeにトレンドマイクロいれるのきつい

- kubectlはローカルからはいれちゃう

- terraformはHELMファイルで記述

- code書いてデプロイしたらセキュリティが担保される仕組みを作っている

- 新人研修でHardening Program

- アプリケーションの人はインフラわからん

- 月1回失敗.jsをLTやってる

freeeさんのSREすごいな!!

code書いてデプロイしたらセキュリティが担保される仕組みを作っているとかイカしてる。#b2bsaastech— adachin?SRE (@adachin0817) July 31, 2019

- 堅牢なアプリケーション設計 by 和田 浩一氏

- 弁護士.comの紹介!

- バグをなくす

- あらかじめ必要なデータを列挙して分析している

- 予想外のことが起きないように

- 言語はGo

- コンパイル時にシンタックスエラーなし

- GC メモリーリークがない

- CGO 外部Cの呼び出しが比較的カンタン

- gofmt コーディングスタイルがそろう

- 安心して使えるように

- アプリが落ちたら再起動

- AWS

- RDS

- S3

- 自動バックアップ

- MultiAZ

- 漏洩を防ぐ

- IDにUUID V4 推測できないURLを構成する

- ステータスコードは400.404.500

- APIの戻りデータも極力少なく

- パスワードはハッシュ化

- ネットワーク対策

- 脆弱性を作りこまない

- エスケープを忘れない

- HTMLはGoのテンプレートライブラリをつかっているのでエスケープなし

- SQLを極力書かないでORMで書く どうしようもない場合はPreparedStatementを使う

- 自分たちが知らない脆弱性もある

- VAddyで検知

- 外部でも見てもらってる

- 脆弱性検査について 神戸氏

- 相変わらずスライドがないスタイル

- Vulsについて

- 世界平和がしたいんだよ

- OSSしかなくね!?

- みんな幸せにしよう!

- start 6000以上

- Vulsよりの話

- SQLインジェクション

- Webの脆弱性はまた今度

- プラットフォーム

- ネットワークの設定とか

- 資産管理系

- ExploitCodeで簡単に攻撃できちゃうよ

- Drupalも簡単に侵入できちゃう

- Linuxのコマンドも打てちゃう

- デモ

- Pythonで勝手にファイルが作られちゃた!!

- アップデートサボると死ぬ

- root権限取れちゃうし

- 鍵も取れちゃう

- 思ったほど簡単!!

- exploit-dbに攻撃コードが公開されてる!汗

- そういうのを見てハッキングを勉強しているとのこと

- 自分のLinux大丈夫と思ってない?

- つぶさないといけない

- アンチウイルス入れてますけどうちは大丈夫と言えない

- タイムラグがあるので危険

- 年間で1万件もある

- プロとしては全部見に行かないといけない

- ここからが本題

- 日々手動でやるのやってられません!

- 自分で調べるて、判断わからん

- じゃあVuls使おう!という結論

■懇親会

三木さんとお話して、Facebookつながると、まさかの大学時代研究室のパイセンが共通の友達で、働いてるとのことで驚いたというのが今回のポイントですw Reproでは新しい技術をとにかくチャレンジして運用してるとのことで、圧倒的なスピード感!!! ザーピーうまかった!

■まとめ

セキュリティ勉強会といえば、なかなか硬いイメージがありますが、ものすごいラフで他社がどのようなところに注目してセキュリティを意識した改善などが見受けられて勉強になりました。次回も参加したいと思います!三木さんありがとうございました〜〜!!

0件のコメント