AWS CloudTrail!!!

AWSコンソール誰か触った!?

設定変わってるんだけど!!

犯人だれ!?

などなど。。

AWSアカウントのガバナンス、コンプライアンス、運用監査、リスク監査

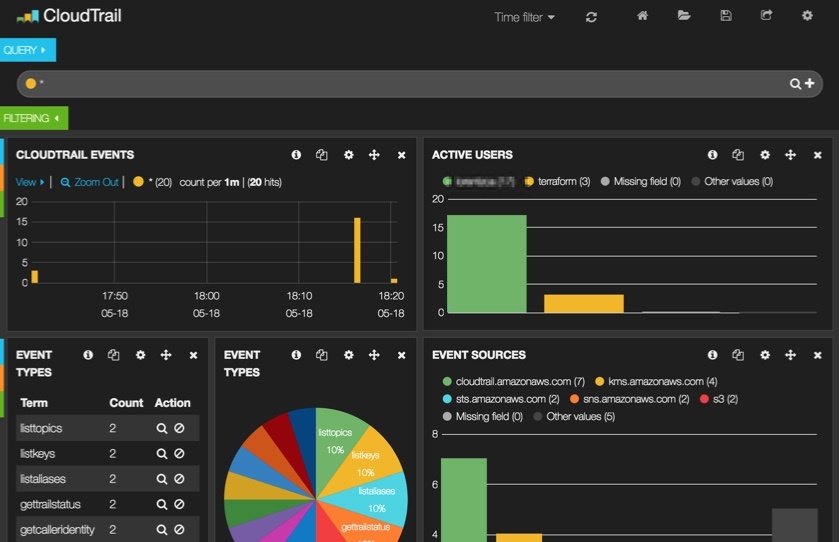

(誰が何やってるか特定)を可能にするサービスですが、docker使ってTraildash(kibanaベース)で可視化すると面白いとのことなので実装してみました。

■Traildash

https://github.com/AppliedTrust/traildash

Traildash has been retired – AWS now offers a built-in solution based on the same technology (ElasticSearch and Kibana): https://aws.amazon.com/jp/blogs/aws/cloudwatch-logs-subscription-consumer-elasticsearch-kibana-dashboards/

ElasticSearchとベースであるkinabaで作られているのですが

今後Traildashは開発しないとのことです。

ムムム。。のでdockerイメージがあるのでrunしてみました。

ちなみにTraildashはdocker推奨してます。

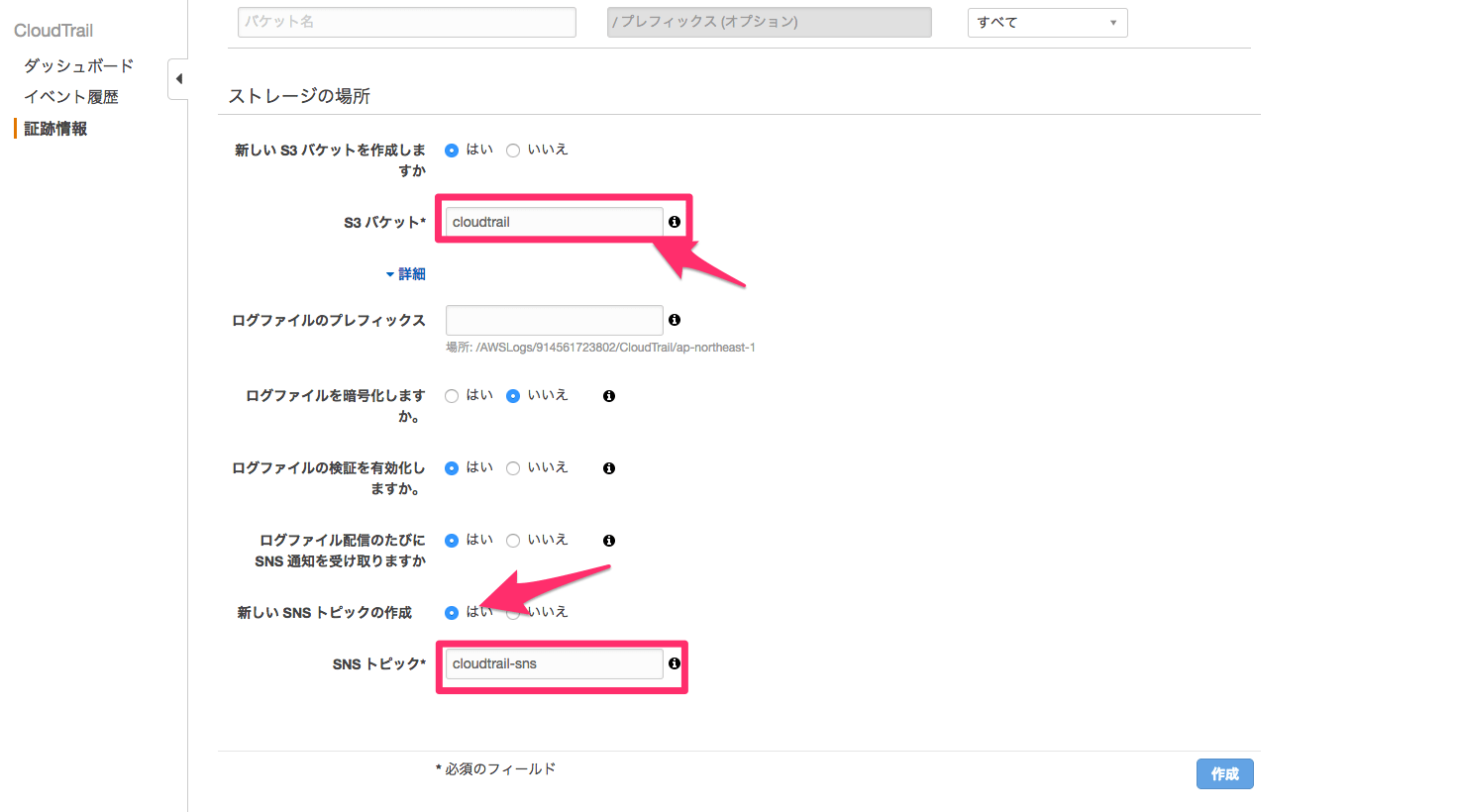

■Setting cloudtrail

適当に認証情報を設定すると新しいSNSトピックの作成に適当なトピック名をぶち込みます。

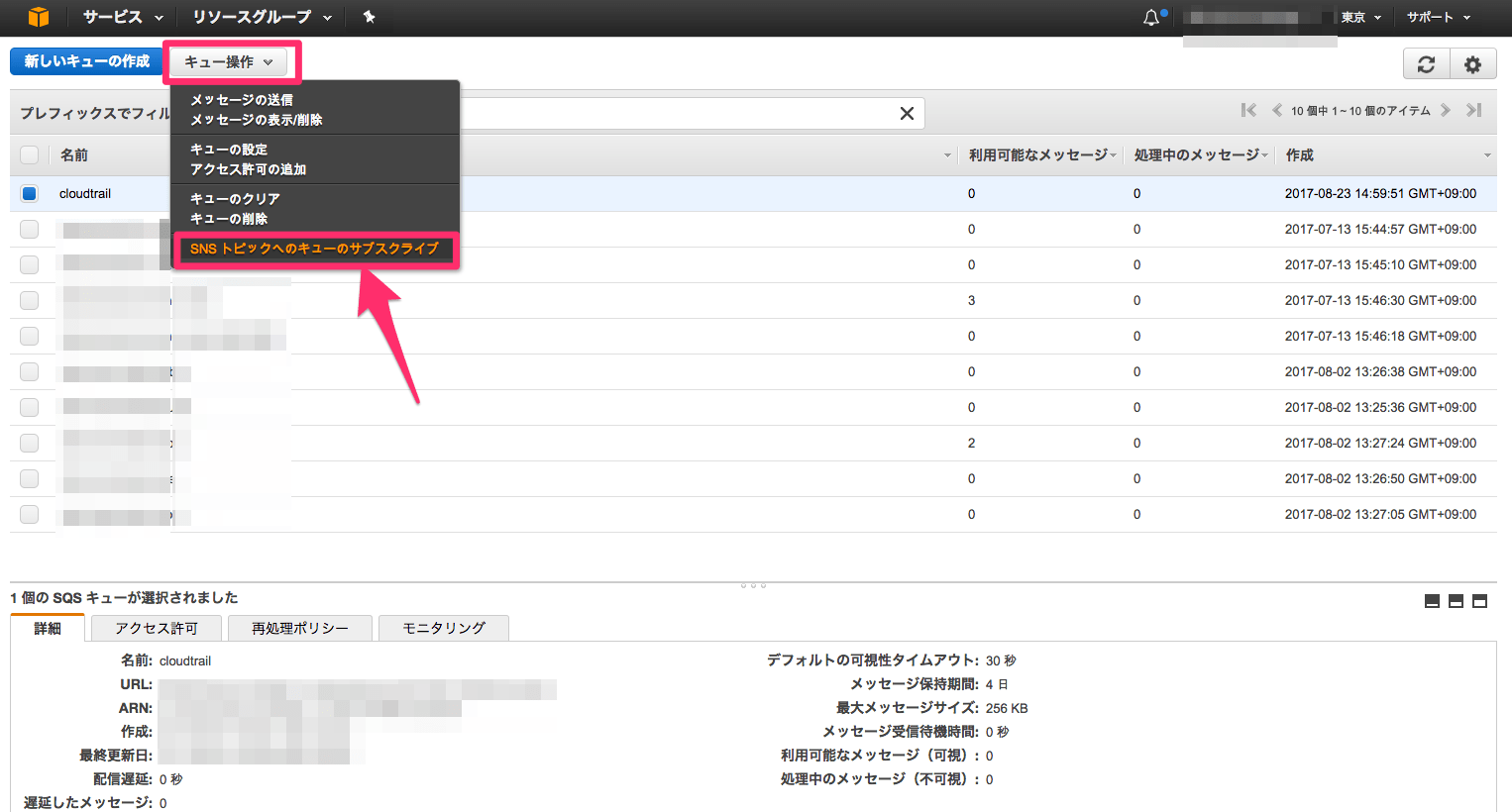

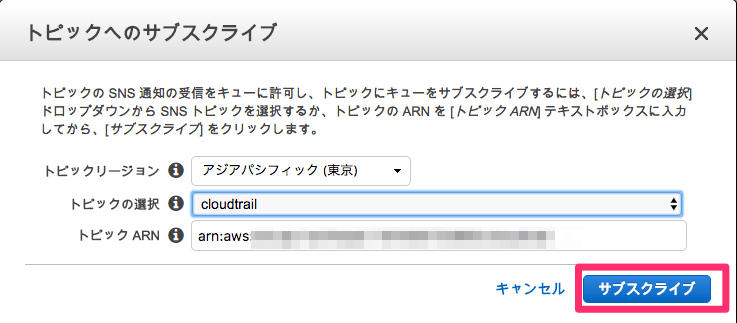

■Setting SQS

SQSの設定もこんな感じでぶち込みます。

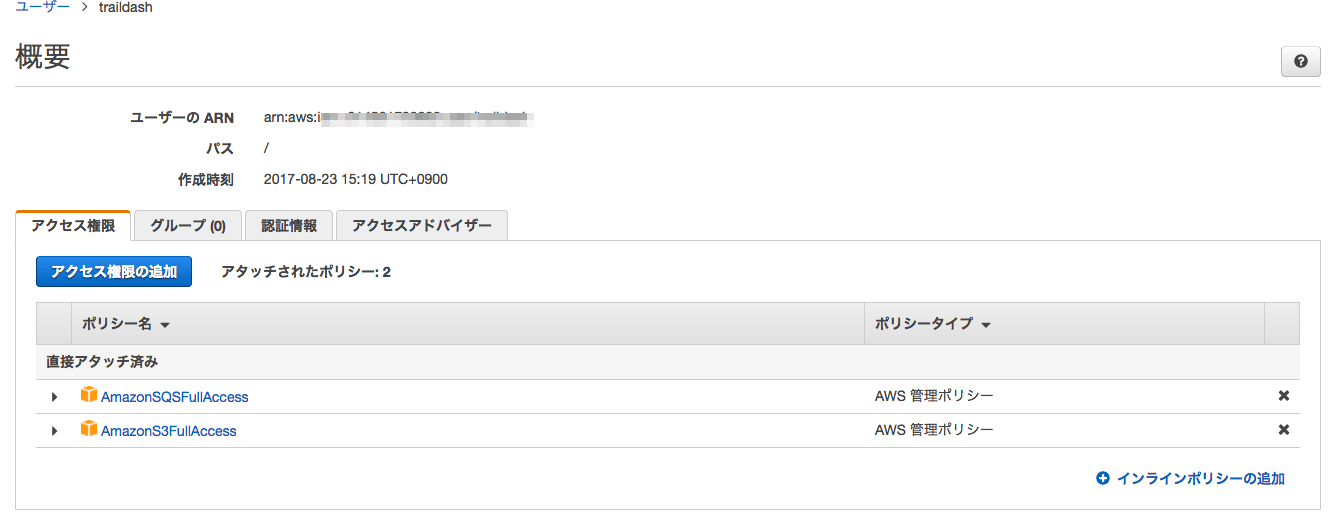

■Setting IAM

traildashユーザを作り、SQSとS3フルアクセスを権限追加します。

■Setting docker on EC2

|

1 2 3 4 |

$ sudo useradd traildash $ sudo yum install docker $ sudo /etc/init.d/docker start $ docker pull appliedtrust/traildash |

・docker run

|

1 2 3 4 5 6 7 8 |

sudo docker run -i -d -p 7000:7000 \ -e "AWS_ACCESS_KEY_ID=xxxxxxxxxxx" \ -e "AWS_SECRET_ACCESS_KEY=xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx" \ -e "AWS_REGION=ap-northeast-1" \ -e "AWS_SQS_URL=https://sqs.ap-northeast-1.amazonaws.com/xxxxxxx/cloudtrail" \ -e "DEBUG=1" \ -v /home/traildash:/var/lib/elasticsearch/ \ appliedtrust/traildash |

EC2ってデフォルトでdocker入ってないんだ….traildashのユーザ作ってdocker runするだけ。(port 7000)ちなみにIAMで作ったクレデンシャルはちゃんと-eで指定しないと意味がない!

SQSのURLもちゃんとコピペ!あとはセキュリティーグループ7000開放して….

http://xxx.xxx.xxxx:7000/

でログインすれば!

■Access

これは見やすい!毎回AWSコンソール入って確認することもなくなったし

docker軽い!

■まとめ

Traildash開発してください!!!

参考

https://blog.lorentzca.me/visualize-cloudtrail-with-traildash-and-arukas/

0件のコメント