サーバ管理者の皆さん

Kernel脆弱性アップデートしましたか!?

2018年驚異的な脆弱性がありました。

今回簡単に概要と、このADACHIN SERVER LABはモチロンUbuntuなのでアップデートしました。

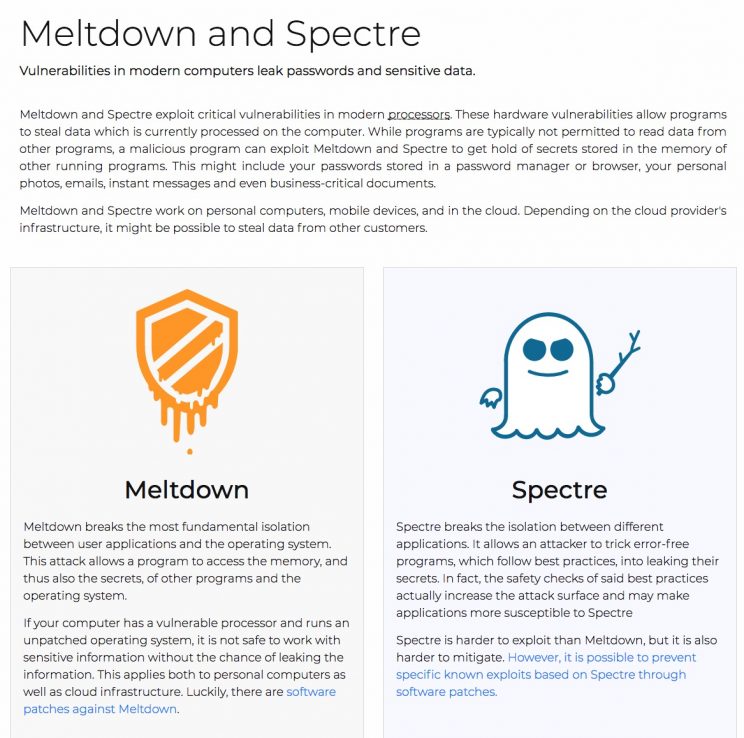

■Meltdown and Spectre

・要約

MeltdownとSpectreを悪用して実行中の他のプログラムのメモリに保存されている秘密を保持し、

顧客からのデータを盗み出す可能性があります。

コワすぎ?

ちなみにMeltdownデモは以下。

パスワードがリアルタイムに表示されてる…….

Using #Meltdown to steal passwords in real time #intelbug #kaiser #kpti /cc @mlqxyz @lavados @StefanMangard @yuvalyarom https://t.co/gX4CxfL1Ax pic.twitter.com/JbEvQSQraP

— Michael Schwarz (@misc0110) January 4, 2018

■Area of influence

http://d.hatena.ne.jp/Kango/20180104/1515094046

・Meltdown

デスクトップ、ラップトップ、クラウドコンピュータが影響を受ける可能性がある。

実質的には1995年以来の(Itanium,Intel Atomを除いた)全てのCPUが対象。

検証は2011年にリリースされたIntel CPUで確認。ARM、AMDが影響を受けるかは不明。

1.パッチ適用をせずにIntel及びXen PVを仮想環境として使用しているクラウドプロバイダは影響を受ける。

2.Docker、LXC、OpenVZなどの1つのカーネルを共有するコンテナに依存する実ハードウェアによる仮想化が行われていない場合も影響を受ける。

3.完全に仮想化された環境は影響を受けない。

・Spectre

スマートフォンを含むほぼすべてのシステムがSpectreの影響を受ける。

Intel、AMD、ARMで検証済み。

まあうちらか使ってるデバイスほぼ全滅な気がする。?

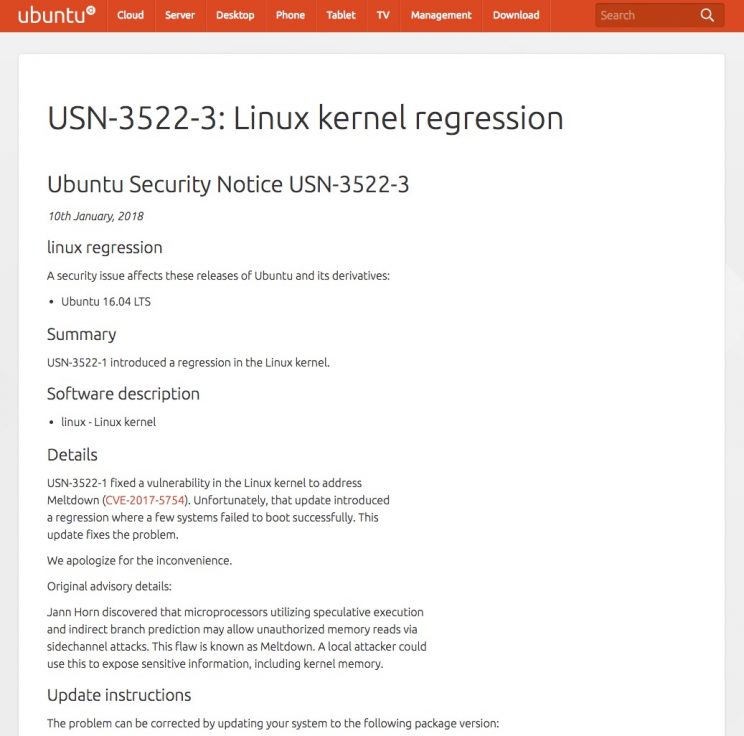

■USN-3522-3: Linux kernel regression

https://usn.ubuntu.com/usn/usn-3522-3/

Ubuntu公式にて脆弱性修正不備で再修正がアナウンスされてます!

謝罪してるw

■Update instructions

Ubuntu 16.04 LTS

・linux-image-generic 4.4.0.109.114

・linux-image-4.4.0-109-lowlatency 4.4.0-109.132

・linux-image-lowlatency 4.4.0.109.114

・linux-image-4.4.0-109-generic 4.4.0-109.132

|

1 2 3 |

$ sudo aptitude update $ sudo aptitude upgrade linux-image-generic linux-image-4.4.0-109-lowlatency linux-image-lowlatency linux-image-4.4.0-109-generic $ reboot |

とりあえず4つアップデートして再起動すればOK!

■まとめ

修正不備してるんじゃないよ!w

危ない。。。自分はVulsで脆弱性スキャンしてるのですぐ対応できました!

ちなみにCentOS系はyum update kernelからの再起動すればOK。

え!?まだ脆弱性スキャナ Vulsを知らないって!?

[Vuls][docker][CoreOS]完全に忘れていた実家dockerサーバにVuls入れてこのブログを脆弱性スキャンしてみた

0件のコメント