本日もVulsネタです。

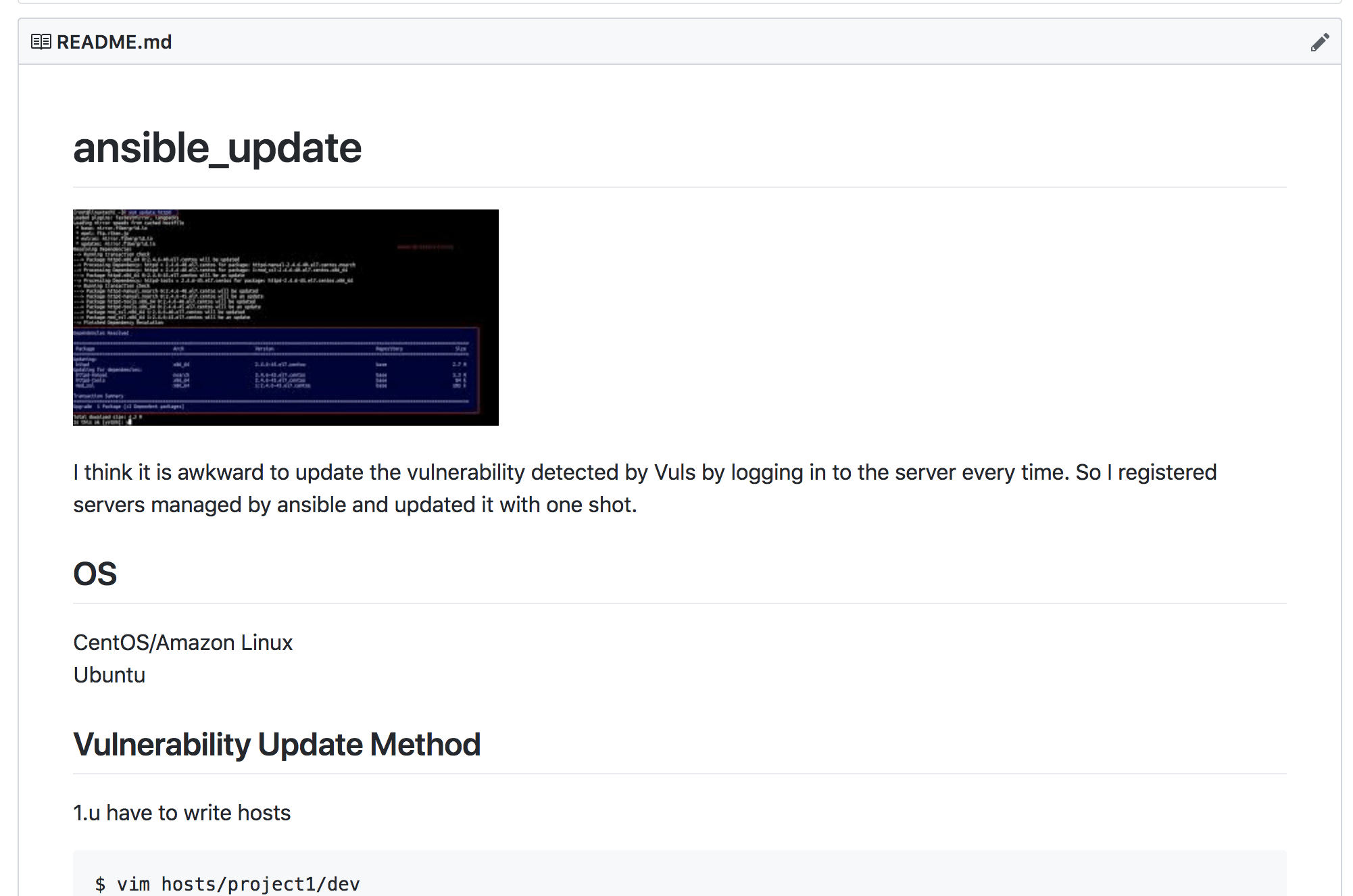

日々追われる脆弱性対応。アップデートするには必ずサーバに入ってyum updateをするのがツれぇ…. 毎回Vulsの通知でgitやvimなどのサービスに影響ないパッケージはじゃんじゃんアップデートしたいものです。これをOSごとにansibleでアップデートできたらなんて幸せなんだろうかと思い、去年に作りました。ブログするのを完全に忘れていたので書きまっせ。(リファクタリングは本日)

■RVIRUS0817/ansible_update

https://github.com/RVIRUS0817/ansible_update

■OS

・CentOS/Amazon Linux

・Ubuntu

■構成

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 |

$ tree . ├── README.md ├── ansible.cfg ├── group_vars │ └── all ├── hosts │ └── project1 │ ├── dev │ ├── prd │ └── stg ├── roles │ ├── centos-update │ │ └── tasks │ │ └── main.yml │ └── ubuntu-update │ └── tasks │ └── main.yml └── update.yml |

■Vulnerability Update Method

1.hostsファイル追加(今回はdev)

|

1 2 3 4 5 6 |

$ vim hosts/project1/dev [web] dev-web01 [dev:children] web |

2.group_vars/allにパッケージ名を追加

|

1 2 3 4 |

$ vim group_vars/all UPDATE_TARGETS: - "python27" - "kernel" |

3.update.ymlを編集

|

1 2 3 4 5 6 7 8 9 10 11 |

- hosts: dev-web01 roles: - centos-update - hosts: prd-web01 roles: - centos-update - hosts: stg-web01 roles: - ubuntu-update |

stgだけubuntuにしてみました。

4.Dry-run

|

1 |

$ ansible-playbook -i hosts/project1/dev update.yml -kKD -C |

エラーがなければおk!!

5.run

|

1 2 3 4 5 6 7 8 9 10 11 12 |

$ ansible-playbook -i hosts/project1/dev update.yml -D PLAY [all] ************************************************************************************************************************************* TASK [Gathering Facts] ************************************************************************************************************************* ok: [dev-web01] TASK [updates : yum update] ******************************************************************************************************************** skipping: [dev-web01] => (item=kernel) (item=python27) PLAY RECAP ************************************************************************************************************************************* dev-web01 : ok=0 changed=2 unreachable=0 failed=0 |

!!

運用だと基本group_vars/allにパッケージ名追加してansible叩けばOK!

■まとめ

yum updateをそもそもyum-cronを使って自動アップデートは可能ですが、

全サーバに設定ファイル書くのはツライしめんどうなので、

shellモジュールを使って力技でアップデートしています。

注意点などはギッハブに書いといたので参考にしてくださいな〜〜

0件のコメント