今回は初となる「Vuls勉強会」に行ってきました!!

なかなか脆弱性情報の読み解き方や対応など、分からん方いると思うので、私自身も改めてセキュリティとはなんぞからメモしてきましたので始めて参ります。?

■イベント内容

https://futurevuls.connpass.com/event/131401/

講師

- 神戸康多 @kotakanbe

- 井上圭 @hogehuga

■脆弱性情報の読み解き方講座

下記スライドは別の脆弱性対応勉強会ですが参考に?

- 脆弱性対応はすべてを対応しなくてもいい

- 脆弱性を捌いていくためには

- 脆弱性情報の収集

- 情報の信頼性を評価するには以下の点を考慮する

- 影響範囲の確認

- 対応要否の判断

- 対応の記録

- CVSSの読み方

- SCAP

- v2とv3の2つのバージョン

- CVSS BaseMetrics

- Vector

CVSSやバージョンに関しては以下のIPAから出している資料がわかりやすいとのこと。

https://www.ipa.go.jp/security/vuln/CVSSv3.html

■脆弱性スキャナVulsの話

https://github.com/future-architect/vuls

Vulsの良さとは

- 脆弱性放置するとやばい

- OVAL redhat7用の専用のデータベースが用意されている

- NVDだと誤検知が多い

- NVDは本家のバージョンを使ってる

- 検知精度が上がる

- errata

- 準備中の脆弱性も検知できる

- JPCERT

- スクレイピングして取ってきている

- 攻撃コードの情報

- Proしかハッキングできない

- 攻撃コードがあると素人でも攻撃できる

- WordPressのテーマやプラグインなどの脆弱性も拾える

- 漏れのないリストと検知精度が良い

- Vuls使うと楽

- 過去に100台運用していたが、管理できないし手動アップデート無理

- 怒り狂って作ったのがVuls

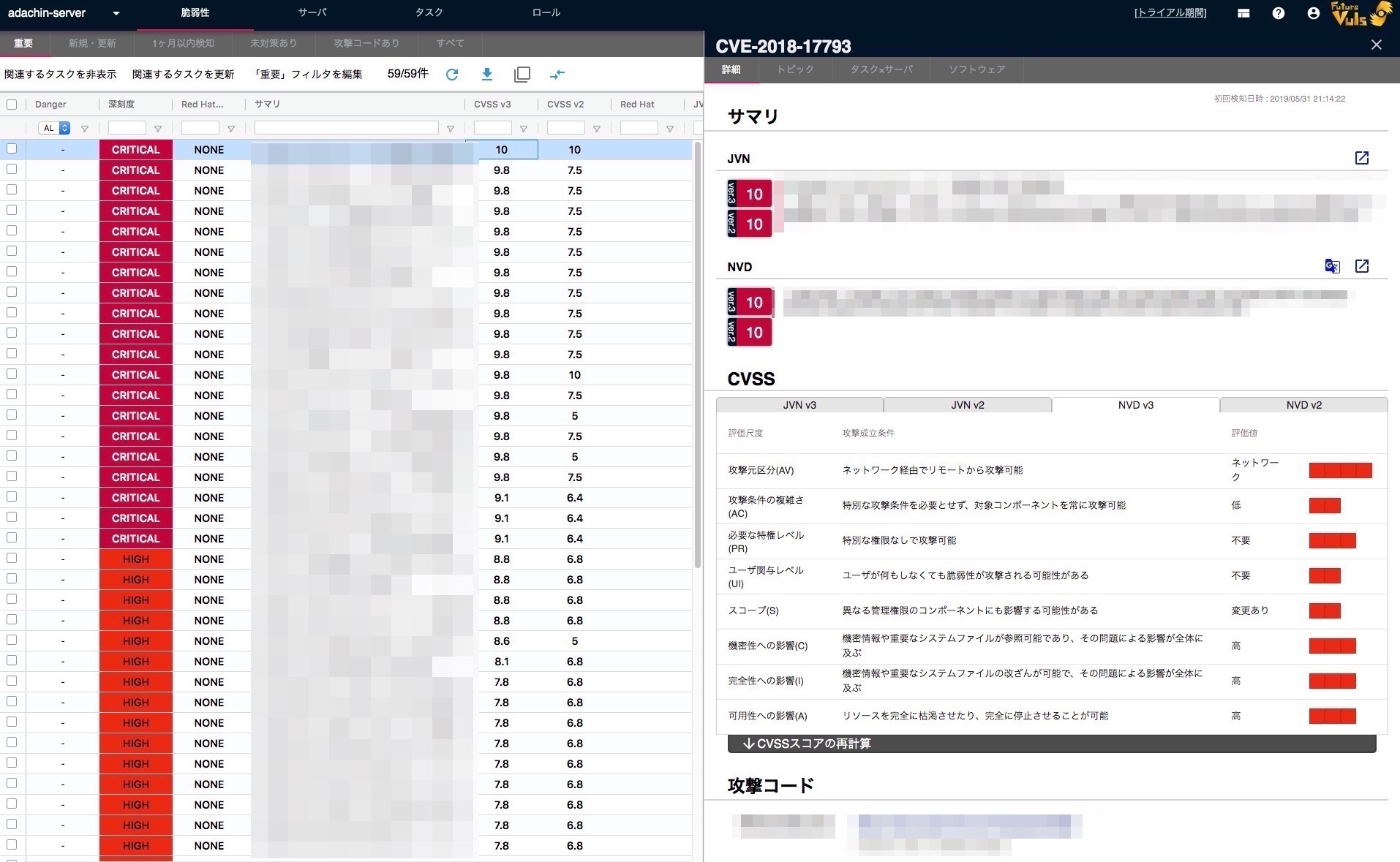

FutureVuls

- クラウド版Vuls

- OSS Vulsをリリースしてバグを潰してFutureVulsに反映している

- US-CERT/JPCERT注意喚

- 独自で収集した攻撃コード情報

- 脆弱性トリアージに必要な情報を画面上に集約

- 検知した脆弱性の優先順位付け

- 対応判断をサポート

- Ansible Playbookの自動生成までをサポート

- 来週のリリースはAWSとVulsが連携する

今なら1台無料とのことなのでこのブログを登録してみました。こんなにある…!?

■まとめ

Vuls知らないって衝撃的!!

もっとLTやらブログしまくって広めないとな。。。さらに「ランサーズの安達さん知ってます??」

しーーーーーーん?

これもまだまだw— adachin?♂️ (@adachin0817) May 31, 2019

簡単なデモを見せていただきましたが、衝撃的….!!!

アプリケーションの脆弱性対応はマストですが、Linuxの脆弱性も対応しないと攻撃者は何を考えているか不明なので、自社サービスを持ってる人はよく考えてセキュリティ対応をしないとアカンですな。。まー大丈夫でしょ!!とか言ってる人は後の祭りです。FutureVulsしばらく使ってみます!!

- 告知!!

https://vuls-jp.connpass.com/event/131960/

6/17にDMMさんでVuls祭り#5やります!わたし運営で委員長やってるのでみなさんぜひマストで来てください!!!!!!!そしてお待ちしております!?

0件のコメント